#062 – Security in der Cloud – Mit viel Liebe zur Sicherheit in Office 365

Jeder kennt sie, keiner mag sie… Spaß bei Seite, natürlich schätzen und achten wir unsere Kollegen aus der Sicherheitsfraktion. Auch wenn wir manchmal wünschten ,wir müssten sie nicht fragen oder zu Rate ziehen um ein neues Tool einzuführen, wissen wir doch, dass die Sicherheit für Zugriffskontrolle und Daten stets gegeben sein muss. Selbstverständlich laden wir als absolute Cloudverfechter auch keine Daten öffentlich ins Internet. In unserer heutigen Episode geht es also um das Thema Sicherheit. Bei unserer Recherche zu neuen Themen die euch interessieren könnten, sind wir über verschiedene Möglichkeiten zur Sicherung eures Office365 gestolpert die wir euch jetzt vorstellen möchten.

Sicherung und Umgang mit euren Daten bei Microsoft

Die Verwaltung von SharePoint Online und OneDrive erfolgt durch Microsoft-Ingenieure über eine Windows PowerShell-Konsole. Der Zugang wird durch eine Zwei-Faktoren-Authentifizierungen geschützt. Um schnell auf neue Situationen reagieren zu können, werden täglich Workflows ausgeführt. Der Check-In für den Service ist durch einen Code gesichert und erfordert eine Genehmigung durch das Management.

Keiner der Ingenieure hat ständigen Zugriff auf den Service. Wenn ein Ingenieur einen Zugang benötigt, muss er diesen erst anfordern. Die Berechtigung wird dann geprüft und wenn der Zugang genehmigt wird, ist dieser nur für eine begrenzte Zeit gültig.

In seltenen Fällen, in denen Microsoft-Ingenieure Zugriff auf Inhalte benötigen (z.B. wenn ihr ein Support-Ticket einreicht, weil ein Benutzer nicht auf eine wichtige Datei zugreifen kann, und Microsoft glaubt, dass diese beschädigt sein könnte), müssen die Ingenieure einen speziellen Workflow einchecken, der eine geschäftliche Rechtfertigung und die Genehmigung des Managers erfordert. Es wird dann ein Audit-Ereignis generiert, das im Microsoft 365 Admin-Center eingesehen werden kann. Wenn ihr die Cusotmer Lockbox aktiviert, gebt erst ihr mit eurer Genehmigung den Prozess frei. Der Ingenieur erhält nur Zugriff auf die betroffene Datei.

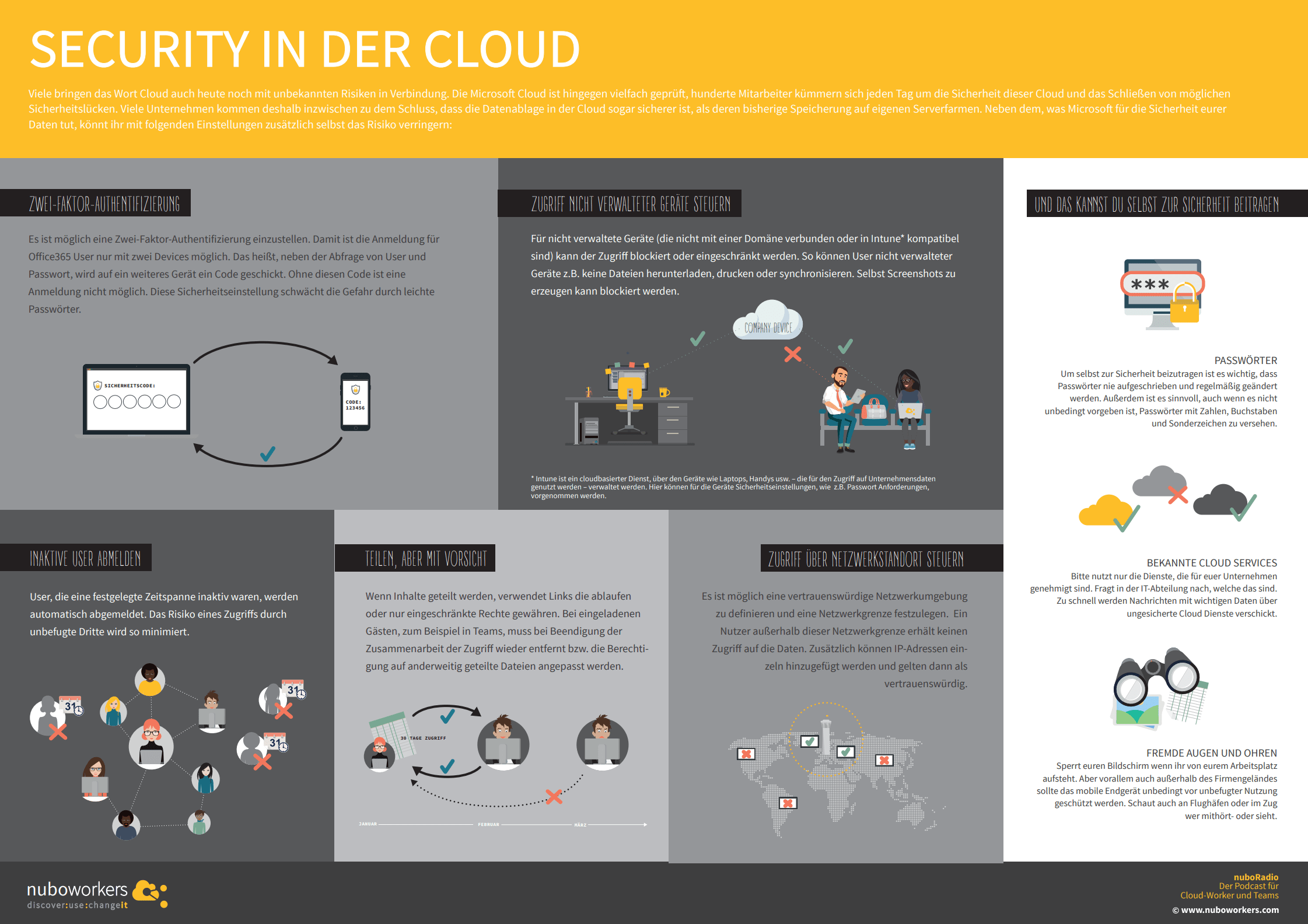

Tipps zum Schutz eurer Daten

Eine der wichtigsten Sicherheitseinstellungen die eingerichtet werden kann, um eure Daten zu schützen, ist die Zwei-Faktor-Authentifizierung für eure Office 365 User. Dadurch wird verhindert, dass Anmeldeinformationen ohne den zweiten Faktor verwendet werden und die Gefahr durch leichte Passwörter, wird abgeschwächt. Der zweite Faktor kann über ein Telefonanruf, eine Textnachricht oder eine App erfolgen. Wenn ihr die Zwei-Faktoren-Authentifizierung ausrollen möchtet, startet zuerst mit den Globalen Administratoren und geht dann Schritt für Schritt weiter (andere Administratoren, Site-Collection-Administratoren und zum Schluss die Nutzer).

Weitere Einstellungen die Microsoft empfiehlt um die Sicherheit zu erhöhen:

- Verwendet den Azure active Directory gerätebasierten bedingten Zugriff um den Zugriff auf nicht verwaltete Geräte wie am Flughafen- oder Hotelcafès zu blockieren oder einzuschränken

- Erstellt eine Richtlinie um User von Office365 abzumelden, wenn diese eine bestimmte Zeit inaktiv waren

- Bewertet den Bedarf an IP-basierten Sitzungen. Diese simulieren das Zugriffsmodell einer lokalen Bereitstellung

- Befähigt Mitarbeiter zum teilen. Achtet dabei aber auf die Sicherheit. Verlangt eine Anmeldung oder verwendet Links, die ablaufen oder nur eingeschränkt Rechte gewähren

- Verhindert die versehentliche Freigabe von sensiblen Inhalten. Erstellt eine DLP-Richtlinie, um Dokumente zu identifizieren und zu verhindern, dass diese gemeinsam genutzt werden

Schutz im Ruhezustand und der Übertragung

Übertragungsschutz

Wenn Daten von Clients und zwischen Rechenzentren übertragen werden, werden diese natürlich durch eine Verschlüsselung geschützt. Microsoft erlaubt nur den sicheren Zugriff. Es werden keine authentifizierten Verbindungen über HTTP hergestellt, sondern auf HTTPS umgeleitet.

Ruhezustandsschutz

Physischer Schutz

Nur eine begrenzte Anzahl notwendiger Mitarbeiter erhält Zugang zu den Rechenzentren. Ihre Identitäten werden mit mehreren Authentifizierungsfaktoren verifiziert, darunter Smartcards und Biometrie. Es gibt Sicherheitsbeauftragte vor Ort, Bewegungssensoren und Videoüberwachung. Intrusion Detection Alarme überwachen anomale Aktivitäten.

Netzwerkschutz

Die Netzwerke und Identitäten sind vom Microsoft-Unternehmensnetzwerk isoliert. Microsoft verwaltet den Service mit dedizierten Active Directory-Domänen und hat separate Domänen für Test und Produktion. Die Produktionsdomäne ist aus Gründen der Zuverlässigkeit und Sicherheit in mehrere isolierte Domänen unterteilt.

Anwendungssicherheit

Ingenieure, die Features entwickeln, folgen dem Lebenszyklus der Sicherheitsentwicklung. Automatisierte und manuelle Analysen helfen, mögliche Schwachstellen zu identifizieren. Das Microsoft Security Response Center hilft bei der Auswertung eingehender Schwachstellenberichte und der Bewertung von Maßnahmen. Durch die Microsoft Cloud Bug Bounty könnt ihr auch etwas Geld verdienen, indem ihr Schwachstellen an Microsoft melden.

Schutz von Inhalten

Eure Daten werden auf Festplattenebene mit der BitLocker-Verschlüsselung und nochmal auf Dateiebene verschlüsselt.

Die Office 365 Anti-Malware-Engine scannt Dokumente beim Hochladen auf Inhalte, die einer AV-Signatur entsprechen. Die Signaturen werden stündlich aktualisiert. Für einen erweiterten Schutz verwendet Office 365 Advanced Threat Protection (ATP). ATP analysiert gemeinsam genutzte Inhalte und wendet Bedrohungsinformationen und Analysen an, um komplexe Bedrohungen zu identifizieren.

Um das Risiko einzuschränken, dass Inhalte von nichtvertrauenswürdigen Geräten gedownloadet werden, könnt ihr folgendes tun:

- Beschränkt die Synchronisierung auf Geräten in den von euch angegebenen Domänen

- Verwendet Intune um den Zugriff auf OneDrive und SharePoint Inhalte über die Mobile Apps einzuschränken

Inhalte verwalten im Ruhezustand

Konfiguriert ein IRM Richtlinie auf SharePoint Dokumentenbibliotheken um den Download von Inhalten einzuschränken.

Bewertet die Verwendung von Azure Information Protection (AIP). Durch die Klassifizierung und Beschriftung kann die Verwendung der Daten verfolgt und gesteuert werden.

Hohe Verfügbarkeit und jederzeit wieder herstellbar

Die Rechenzentren von Microsoft sind geografisch verteilt, eure Daten sollten in Amsterdam und Dublin gespeichert sein. Die Daten werden in mindestens zwei Rechenzentren gespiegelt, um die Auswirkungen einer Naturkatastrophe oder eines Ausfalls von Diensten zu verringern.

Metadaten Backups werden für 14 Tage aufgehoben und können zu jedem Zeitpunkt innerhalb eines 5 Minutenzeitfensters wiederhergestellt werden.

Im Falle eines Ransomware-Angriffs könnt ihr die Versionshistorie verwenden, um den Rollback durchzuführen, und den Papierkorb oder den Papierkorb für die Standortbestimmung wiederherzustellen. Wenn ein Dokument aus dem Papierkorb der Website-Sammlung gelöscht wird, könnt ihr den Support innerhalb von 14 Tagen anrufen, um auf ein Backup zuzugreifen. Außerdem besteht die Möglichkeit, zur Wiederherstellung von Dateien, indem der Benutzer ein ganzes OneDrive innerhalb von 30 Tage an beliebiger Stelle wiederherstellen kann.

Kontinuierliche Überprüfung

Microsoft überwacht seine Rechenzentren ständig, um diese fehlerfrei und sicher zu halten. Das beginnt bei der Inventur. Ein Inventaragent durchsucht jedes Subnetz und für jede Maschine wird eine Zustandserfassung durchgeführt.

Nachdem eine Inventur durchgeführt wurde, kann der Zustand der Maschinen überwacht und Probleme behoben werden. Der Security Patch Train wendet Patches an, aktualisiert Antivirensignaturen und stellt sicher, dass eine bekannte Konfiguration gespeichert ist. Außerdem gibt es eine rollenspezifische Logik, die sicherstellt, dass nur ein bestimmter Prozentsatz der Maschinen auf einmal gepatcht oder auswechselt wird.

Maschinen die die Richtlinien nicht erfüllen, werden von einem automatischen Workflow erkannt und für den Austausch in eine Wartschlange gestellt.

Das Office 365 „Red Team“ von Microsoft besteht aus Intrusionsspezialisten. Sie suchen nach jeder Möglichkeit, sich unbefugten Zugang zu verschaffen. Das „Blue Team“ besteht aus Verteidigungsingenieuren, die sich auf Prävention, Erkennung und Wiederherstellung konzentrieren. Sie bauen Einbruchmelde- und Reaktionstechnologien auf.

Überwachung und Beobachtung der Aktivitäten in deinem Office 365-Abonnement

Wenn ihr über ein lokales Security Operations Center oder SIEM verfügt, könnt ihr die Aktivität mit der Management Activity API überwachen. Dies zeigt euch Aktivitäten aus SharePoint, Exchange, Azure Active Directory, DLP und anderen Bereichen. Wenn ihr kein lokales Security Operations Center oder SIEM habt, könnt ihr auch Cloud App Security verwenden. Cloud App Security verwendet die Management Activity API.

Verwendet den Identitätsschutz von Azure Active Directory. Dieser erkennt verdächtiges Kontoverhalten, z.B. die gleichzeitige Anmeldungen desselben Benutzers in verschiedenen Teilen der Welt. Ihr könnt den Identitätsschutz so konfigurieren, dass Maßnahmen ergriffen werden, um diese Anmeldungen zu blockieren.

Verwendet Secure Score, um das Sicherheitsprofil Ihres Abonnements anhand einer bekannten guten Ausgangsbasis zu bewerten und Möglichkeiten zur Erhöhung des Schutzes zu identifizieren: Einführung des Office 365 Secure Score.

Überprüft und konform

Die Einhaltung der Vorschriften ist für Office 365 von grundlegender Bedeutung. Microsoft stellt sicher, dass der Service den gesetzlichen und Compliance-Anforderungen entspricht. Außerdem unterstützen sie euch auch bei der Erfüllung eurer Audit- und Compliance-Verpflichtungen. Das Service Trust Portal ist eine zentrale Anlaufstelle für Compliance- und Vertrauensinformationen für Microsoft Enterprise Services. Das Portal enthält Berichte, Whitepapers, Schwachstellenbewertungen und Compliance-Richtlinien. Das Portal beinhaltet auch den Compliance Manager, der die Konfiguration Ihres Abonnements anhand einer Reihe von Compliance-Kriterien bewertet.

Um die gesetzlichen Anforderungen beachtet folgende Tipps:

- Überprüft die Tätigkeiten im Office 365 Security & Compliance Center

- Erstellt ein eDiscovery Fallbeispiel

- Wendet die Aufbewahrungsrichtlinien an

Jetzt haben wir ja schon einiges erfahren, was Microsoft zur Sicherheit der Daten macht und teilweise auch gehört, welche Sicherheitseinstellungen empfohlen werden. Diese schauen wir uns jetzt noch genauer an. Einige der jetzt beschriebenen Funktionen werden schrittweise in euren Unternehmen eingeführt, sodass diese Funktion möglicherweise noch nicht zu sehen, oder dass diese bei euch anders aussieht als das, was in diesem Artikel beschrieben wird.

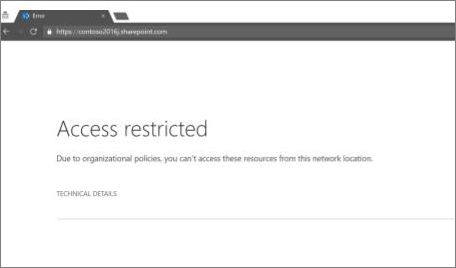

Den Zugriff für SharePoint Online- und OneDrive-Daten basierend auf dem Netzwerkstandtort steuern

Als IT Administrator könnt ihr den Zugriff auf SharePoint und OneDrive-Ressourcen basierend auf definierten Netzwerkstandorten steuern. Dies sind die sogenannten Standortbezogenen Richtlinien.

Dazu definieret ihr eine vertrauenswürdige Netzwerkumgebung und legt eine Netzwerkgrenze fest. Dafür gebt ihr einen oder mehrere autorisierte IP-Adressbereiche als vertrauenswürdig an. Wenn jetzt ein Nutzer von außerhalb dieses vertrauenswürdigen Netzwerkes (über Webbrowser, Desktop-App oder mobile App auf einem beliebigen Gerät) zugreifen möchte, wird dieser geblockt.

Bildquelle: Microsoft Artikel – Control access to SharePoint Online and OneDrive data based on network location

Bevor eine Standortbezogene Richtlinie eingerichtet wird, sollte folgendes bedacht werden:

Externe Freigabe: Gemäß der Richtlinie werden Benutzer, die versuchen, von außerhalb des definierten IP-Adressbereichs auf SharePoint-Ressourcen zuzugreifen, geblockt. Dies gilt auch für Gastbenutzer außerhalb diesen Bereichs, für die Dateien extern freigegeben wurden.

Zugriff von Erst- und Drittanwendungen: Normalerweise kann auf ein SharePoint-Dokument von Anwendungen wie Exchange, Yammer, Skype, Teams, Planner, Flow, PowerBI, PowerApps, OneNote usw. zugegriffen werden. Wenn eine Standortbezogene Richtlinie aktiviert ist, werden Anwendungen, die Standortbezogene Richtlinien nicht unterstützen, blockiert. Die einzigen Anwendungen, die derzeit Standortbezogene Richtlinien unterstützen, sind Teams, Yammer und Exchange. Das bedeutet, dass alle anderen Anwendungen blockiert werden, auch wenn diese Anwendungen innerhalb der vertrauenswürdigen Netzwerkgrenze gehostet werden. Dies liegt daran, dass SharePoint nicht feststellen kann, ob sich der Benutzer dieser Apps innerhalb der vertrauenswürdigen Grenze befindet.

Hinweis: Microsoft empfiehlt, dass bei Aktivierung einer standortbezogenen Richtlinie für SharePoint die gleichen Richtlinien- und IP-Adressbereiche für Exchange und Yammer konfiguriert werden sollten. SharePoint verlässt sich auf diese Dienste, um sicherzustellen, dass sich die Benutzer dieser Anwendungen innerhalb des vertrauenswürdigen IP-Bereichs befinden.

Zugriff aus dynamischen IP-Bereichen: Mehrere Dienste und Anbieter hosten Anwendungen, die dynamische Ursprungs-IP-Adressen haben. So kann beispielsweise ein Dienst, der auf SharePoint zugreift, während er von einem Azure-Rechenzentrum aus läuft, aufgrund einer Failover-Bedingung oder aus anderen Gründen von einem anderen Rechenzentrum aus gestartet werden und so seine IP-Adresse dynamisch ändern. Die ortsbezogene Richtlinie für den bedingten Zugriff basiert auf festen, vertrauenswürdigen IP-Adressbereichen. Wenn der IP-Adressbereich nicht im Voraus bestimmt werden kann, ist eine standortbezogene Richtlinie möglicherweise keine Option für eure Umgebung….

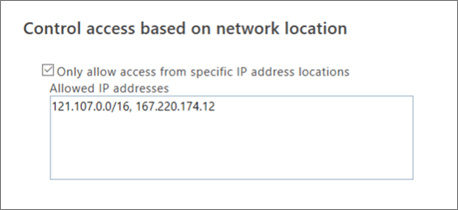

So richtet ihr eine standortbezogene Richtlinie ein:

Festlegen einer standortbezogenen Richtlinie im neuen SharePoint Admin Center (Stand: Jan 2019)

- Meldet euch in Office 365 als globaler Administrator oder SharePoint Administrator an.

- Wählt im App Launcher in der oberen linken Ecke das Admin Center und öffnet dieses (Wenn dieses nicht sichtbar ist, hast du für deine Organisation keine Administratorrechte)

- In der linken Seitenleiste wählt ihr jetzt das SharePoint Admin Center

- Klickt jetzt oben rechts auf „Testen Sie die Preview“.

- Klickt in der Seitenleiste Access control.

- Wählt Netzwerkstandort und aktiviere „Zugriff nur für bestimmte IP-Adressbereiche zulassen“

- Gebt jetzt die IP-Adressen und Adressbereiche durch Kommas getrennt ein

Festlegen einer standortbezogenen Richtlinie im klassischen SharePoint Admin Center (Stand: Jan 2019)

- Meldet euch in Office 365 als globaler Administrator oder SharePoint Administrator an.

- Wählt im App Launcher in der oberen linken Ecke das Admin Center und öffnet dieses (Wenn dieses nicht sichtbar ist, hast du für deine Organisation keine Administratorrechte)

- In der linken Seitenleiste wählt ihr jetzt das SharePoint Admin Center

- Klickt in der Seitenleiste Gerätezugriff.

- Wählt unter Netzwerkstandort, „Zugriff nur für bestimmte IP-Adressbereiche zulassen“

- Gebt jetzt die IP-Adressen und Adressbereiche durch Kommas getrennt ein

Bildquelle: Microsoft Artikel – Control access to SharePoint Online and OneDrive data based on network Location

Festlegen einer Standortbezogenen Richtlinie mit PowerShell (Stand: Jan 2019)

- Downloadet das aktuelle SharePoint Online Mangement Shell.

- Verbindet euch mit SharePoint Online als globaler oder SharePoint Administrator.

- Gebt Set-SPOTenant… wie hier in dem Beispiel ein

PowerShell Copy

Set-SPOTenant –IPAddressAllowList „131.102.0.0/16“

- Verwendet ausschließlich IPv4 oder IPv6

- Prüfe, dass sich die Adressbereiche nicht überschneiden

- Anzeigen der zulässigen IP-Bereiche:

PowerShell Copy

Set-SPOTenant –IPAddressEnforcement $true

Wichtig ist, egal welchen Weg ihr zur Einrichtung wählt, dass eure eigene IP-Adresse angegeben ist, sonst sperrt ihr euch aus. Diese Einstellung beschränk nicht nur den Zugriff auf OneDrive- und SharePoint-Websites, sondern auch auf die jeweiligen Verwaltungszentren und die Ausführung von PowerShell-Cmdlets. Sollte dies doch passiert sein und es ist nicht möglich euch mit einer IP-Adresse innerhalb des Bereiches zu verbinden, müsst ihr euch an den Support wenden.

Bitte beachtet, dass es bis zu 15 Minuten dauern kann, bis die gesetzten Einstellungen wirksam sind.

Den Zugriff nicht verwalteter Geräte steuern

Kommen wir zur Einrichtung der zweiten Sicherheitseinstellung, dem steuern von Zugriffen durch nicht verwaltete Geräte.

Als SharePoint- oder globaler Administrator in Office365 könnt ihr den Zugriff auf SharePoint- und OneDrive-Inhalte von nicht verwalteten Geräten (die nicht mit einer Domäne verbunden oder in Intune kompatibel sind) blockieren oder einschränken. Den Zugriff sperren oder einschränken könnt ihr für:

- alle Benutzer in der Organisation, ausgewählte Benutzer oder Sicherheitsgruppen

- alle Websites in dem Unternehmen oder nur bestimmte Websitesammlungen

Die Sperrung des Zugriffs trägt zur Sicherheit bei, geht aber zu Lasten der Benutzerfreundlichkeit und Produktivität. Die Zugriffsbeschränkung ermöglicht es den Benutzern, produktiv zu bleiben und gleichzeitig dem Risiko eines versehentlichen Datenverlustes auf nicht verwalteten Geräten entgegen zu wirken. Wenn ihr den Zugriff einschränkt, haben Benutzer auf verwalteten Geräten vollen Zugriff (es sei denn, ihr verwendet eine der unten aufgeführten Browser- und Betriebssystem-Kombinationen). Benutzer auf nicht verwalteten Geräten haben nur Zugriff über den Browser und können keine Dateien herunterladen, drucken oder synchronisieren. Sie können auch nicht über Apps auf Inhalte zugreifen, einschließlich der Microsoft Office Desktop-Anwendungen. Wenn ihr den Zugriff einschränkt, könnt ihr die Bearbeitung von Dateien im Browser zulassen oder blockieren.

HinweisDie Blockierung oder Einschränkung des Zugriffs auf nicht verwaltete Geräte hängt von den bedingten Zugriffsrichtlinien von Azure AD ab. Wenn ihr den Zugriff auf nicht verwaltete Geräte einschränkt, haben auch Benutzer auf verwalteten Geräten mit den folgenden Browser- und Betriebssystem-Kombinationen eingeschränkten Zugriff: Chrome, Firefox oder jeder andere Browser außer Microsoft Edge und Microsoft Internet Explorer unter Windows 10 oder Windows Server 2016, Firefox in Windows 8.1, Windows 7, Windows Server 2012 R2, Windows Server 2012 oder Windows Server 2008 R2.

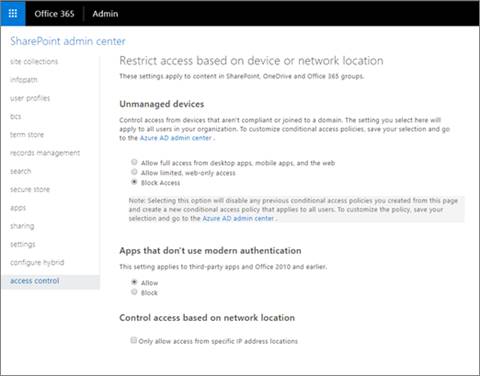

So steuert ihr den Zugriff nicht verwalteter Geräte:

Zugriff sperren für SharePoint und OneDrive Inhalte mit Hilfe des Admin-Centers (Stand: Jan 2019)

- Meldet euch in Office 365 als globaler Administrator oder SharePoint Administrator an.

- Wählt im App Launcher in der oberen linken Ecke das Admin Center und öffnet dieses (Wenn dieses nicht sichtbar ist, hast du für deine Organisation keine Administratorrechte)

- In der linken Seitenleiste wählt ihr jetzt das SharePoint Admin Center

- Klickt in der Seitenleiste „Access control“.

- Aktiviert die Sperre

- Klickt „OK“

Bildquelle: Microsoft Artikel – Control access from unmanaged devices

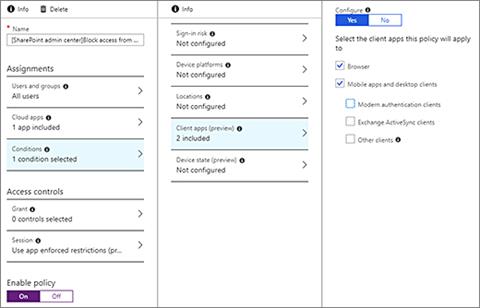

- Geht ins Azure AD Admin Center und wählt in der Seitenleiste Azure Active Directory und Conditional access aus.

- Unter den Bedingungen können Mobile Apps und Browers ausgewählt werden.

- Wählt unter Session die Option Erzwungene Einschränkungen der App verwenden. Dadurch wird Azure angewiesen, die Einstellungen die ihr gesetzt haben zu verwenden.

Bildquelle: Microsoft Artikel – Control access from unmanaged devices

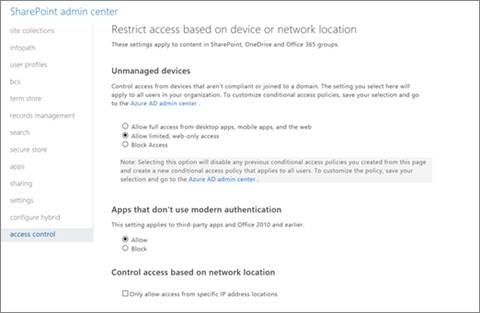

Zugriff auf SharePoint und OneDrive Inhalte über SharePoint Admin-Center einschränken (Stand: Jan 2019)

- Meldet euch in Office 365 als globaler Administrator oder SharePoint Administrator an.

- Wählt im App Launcher in der oberen linken Ecke das Admin Center und öffnet dieses (Wenn dieses nicht sichtbar ist, hast du für deine Organisation keine Administratorrechte)

- In der linken Seitenleiste wählt ihr jetzt das SharePoint Admin Center

- Klickt in der Seitenleiste „Access control“.

- Aktiviert „Nur Webzugriff erlauben“

- Klickt „OK“

Bildquelle: Microsoft Artikel – Control access from unmanaged devices

Wichtig

Es kann 5-10 Minuten dauern, bis die Richtlinien in Kraft treten. Sie werden für Benutzer, die bereits von nicht verwalteten Geräten aus angemeldet sind, nicht wirksam.

Standardmäßig erlaubt diese Richtlinie den Benutzern, Dateien in ihrem Webbrowser anzuzeigen und zu bearbeiten. Um dies zu ändern, siehe Erweiterte Konfigurationen.

Wenn ihr im Azure AD-Administrationszentrum auf Bedingter Zugriff klickt, könnt ihr sehen, dass zwei Richtlinien vom SharePoint-Administrationszentrum erstellt wurden. Standardmäßig gilt die Richtlinie für alle Benutzer. Um es nur auf bestimmte Sicherheitsgruppen anzuwenden, nehmt Änderungen unter Benutzer und Gruppen vor. Achtet darauf, dass ihr im Azure AD-Administrationszentrum nicht mehrere Richtlinien für bedingte Zugriffe erstellt, die miteinander in Konflikt stehen. Ihr könnt die vom SharePoint-Administrationszentrum erstellten Richtlinien deaktivieren und dann manuell die erforderlichen Richtlinien für bedingte Zugriffe erstellen.

Zugriff auf SharePoint und OneDrive Inhalte mit PowerShell einschränken (Stand: Jan 2019)

- Downloadet die aktuelle SharePoint Online Mangement Shell.

- Verbindet euch mit SharePoint Online als globaler oder SharePoint Administrator.

- Gebt Set-SPOTenant-ConditionalAccessPolicy AllowLimited Access ein

Wichtig:

Standardmäßig erlaubt diese Richtlinie den Benutzern, Dateien in ihrem Webbrowers anzuzeigen und zu bearbeiten.

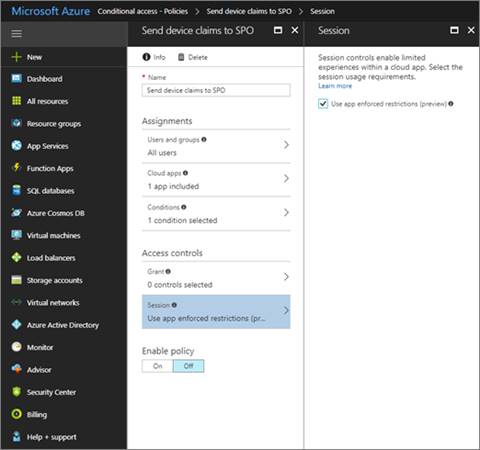

Sperren oder einschränken von einzelnen SharePoint Site Collections oder OneDrive Accounts mit dem Admin Center (Stand: Jan 2019)

Um einzelne Seiten zu sperren oder den Zugriff einzuschränken, muss in der Organisaitonsrichtlinie „Allow full access from desktip apps, mobile app and the web“ aktiviert sein. Dann könnt ihr mit folgenden Schritten im Azure AD Admin Center eine Richtlinie erstellen.

- Im Azure AD admin center: wählt „Conditional access“, und klickt „Add“.

- Unter „Users and groups“ wählt für wen die Richtlinie gelten soll. Für alle User oder nur bestimmte Sicherheitsgruppen.

- Wählt unter „Cloud apps“, „Office 365 SharePoint Online“.

- Aktiviert unter den Bedingungen sowohl „Mobile apps“ als auch „desktop clients and Browser“.

- Wählt unter „Session“ erzwungene Einschränkungen der App verwenden. Damit werden die Einstellungen die ihr in SharePoint angegeben habt verwendet.

- Aktiviert und speichert die Richtlinie

Bildquelle: Microsoft Artikel – Control access from unmanaged devices

Sperren oder einschränken von einzelnen SharePoint Site Collections oder OneDrive Accounts über PowerShell

- Downloadet die aktuelle SharePoint Online Mangement Shell.

- Verbindet euch mit SharePoint Online als globaler oder SharePoint Administrator.

- Um den Zugriff zu sperren führt Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site collection or OneDrive account> -ConditionalAccessPolicy BlockAccess aus.

Um den Zugriff einzuschränken führt Set-SPOSite -Identity https://<SharePoint online URL>/sites/<name of site collection or OneDrive account> -ConditionalAccessPolicy AllowLimitedAccess aus.

Wichtig

Die Einstellung der Site Collection Level muss mindestens so restriktiv sein wie die unternehmensweite Einstellung. Standardmäßig erlaubt diese Richtlinie den Benutzern, Dateien in ihrem Webbrowser anzuzeigen und zu bearbeiten.

Erweiterte Konfigurationen

Die folgenden Parameter können mit -ConditionalAccessPolicy AllowLimitedAccess für die organisationsweiten Einstellungen und die Site-Level Einstellungen verwendet werden:

AllowEditing $false verhindert, dass Benutzer Office-Dateien im Browers bearbeiten und Office-Dateiinhalte aus dem Browserfenster kopieren können.

LimitedAccessFileType OfficeOnlineFilesOnly Erlaubt Useren nur die Voschau von Office Dateien im Browser. Diese Option erhöht die Sicherheit, kann aber die User Produktivität einschränken

LimitedAccessFileType WebPreviewableFiles (default) Erlaubt Useren nur die Voschau von Office Dateien und anderen Dateiformaten (z.B. PDF oder Bilder) im Browser. Beachtet dabei, das der Inhalt von andern Dateiformaten wie Office durchgeführt wird. Diese optimiert die Produktivität, bietet aber weniger Sicherheit.

LimitedAccessFileType OtherFiles Erlaubt Useren den Download von Dateiformaten die nicht im Browser angeschaut werden können, wie zip. Exe. Usw. Diese Option bietet wenig Sicherheit.

Der Parameter AllowDownloadNonWebViewableFiles wurde eingestellt. Bitte verwendet stattdessen LimitedAccessFileType.

Externe Benutzer sind betroffen, wenn ihr Richtlinien für bedingte Zugriffe verwendet, um den Zugriff von nicht verwalteten Geräten zu blockieren oder zu beschränken. Wenn Benutzer Elemente mit bestimmten Personen geteilt haben (die einen Bestätigungscode an ihre E-Mail-Adresse senden müssen), könnt ihr sie von dieser Richtlinie ausschließen, indem ihr das folgende Cmdlet ausführt:

Set-SPOTenant -AnwendungAnwendungErzwungeneEinschränkungenToAdHocRecipients $false

Hinweis

Anonyme Zugriffslinks (Shareable Links, die keine Anmeldung erfordern) sind von diesen Richtlinien nicht betroffen. Jeder, der einen anonymen Zugriffslink auf einen Artikel hat, kann den Artikel herunterladen. Für alle Websitesammlungen, bei denen ihr bedingte Zugriffsrichtlinien aktiviert, solltet ihr anonyme Zugriffslinks deaktivieren.

Auswirkungen auf die App

Die Blockierung des Zugriffs und die Blockierung des Downloads kann sich auf die Benutzerfreundlichkeit einiger Anwendungen, einschließlich einiger Office-Anwendungen, auswirken. Microsoft empfiehlt, dass ihr die Richtlinie für einige Benutzer aktiviert um mit den in eurem Unternehmen verwendeten Anwendungen testen zu können und Erfahrungen zu sammeln. Stellt in Office sicher, dass ihr das Verhalten in Flow und PowerApps überprüft, wenn eure Richtlinie aktiviert ist.

Hinweis

Anwendungen, die im Dienst im Modus „nur Anwendung“ ausgeführt werden, wie Antivirenanwendungen und Such-Crawler, sind von der Richtlinie ausgenommen. Wenn ihr klassische SharePoint-Website-Vorlagen verwenden, werden die Seitenbilder möglicherweise nicht korrekt dargestellt. Dies liegt daran, dass die Richtlinie verhindert, dass die Originalbilddateien in den Browser heruntergeladen werden.

SharePoint Online AuthentifizierungNach dem einstellen der Richtlinien zum sperren oder blockieren von Inhalten, werfen wir jetzt einen Blick auf die SharePoint Authentifizierung.

Office 365 und SharePoint Online bedienen eine breite Kundenbasis mit einer Vielzahl von Anforderungen an Benutzerfreundlichkeit und Sicherheit. Einige Kunden haben nichts gegen viele Authentifizierungsaufforderungen, wenn es bedeutet, dass ihre Daten sicherer sind, und andere Kunden verachten den Anblick einer Anmeldeaufforderung, besonders in Situationen, in denen es den Anschein hat, dass SharePoint Online bereits wissen sollte, wer der Benutzer ist. Glücklicherweise müssen Kunden nicht zwischen Benutzerfreundlichkeit und Sicherheit wählen, da diese heute in vielerlei Hinsicht hervorragend zusammenarbeiten.

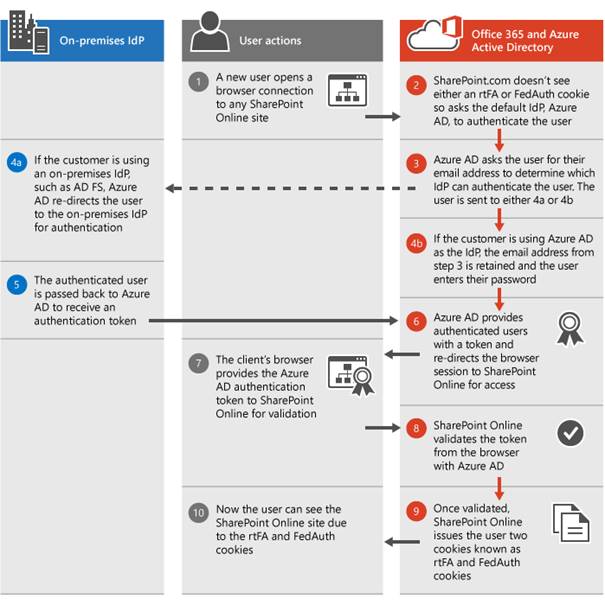

Das folgende Diagramm veranschaulicht den SharePoint Online-Authentifizierungsprozess, wie er heute funktioniert – Stand Januar 2019. Es wird erläutert, wie das Szenario entweder mit eurem eigenen Identity Provider (IdP) oder dem standardmäßigen Azure Active Directory (Azure AD) IdP funktioniert.

Das FedAuth-Cookie (Federation Authentication) gilt für jede Top-Level-Site in SharePoint Online, wie beispielsweise die Root-Site, die MySite und die Admin-Site. Das Root Federation Authentication (rtFA)-Cookie wird in ganz SharePoint Online verwendet. Wenn ein Benutzer eine neue Top-Level-Site oder die Seite eines anderen Unternehmens besucht, wird das rtFA-Cookie verwendet, um sie im Hintergrund und ohne Aufforderung zu authentifizieren. Wenn sich ein Benutzer von SharePoint Online abmeldet, wird das rtFA-Cookie gelöscht.

Bildquelle: Microsoft Artikel – SharePoint Online authentication

Session und hartnäckige Cookies

Standardmäßig sind alle SharePoint Online Cookies Session-Cookies. Diese Cookies werden nicht im Cookie-Cache des Browsers gespeichert, sondern beim Schließen des Browsers gelöscht. Azure AD bietet eine Schaltfläche Keep Me Signed In während der Anmeldung, die ein Signal an Office 365 weiterleitet, um dauerhafte Cookies zu aktivieren. Diese Cookies werden im Cache des Browsers gespeichert und bleiben auch dann erhalten, wenn der Browser geschlossen oder der Computer neu gestartet wird.

Persistente Cookies haben einen großen Einfluss auf die Anmeldeerfahrung, da sie die Anzahl der Authentifizierungsaufforderungen, die Benutzer sehen, reduzieren. Persistente Cookies sind auch für einige SharePoint Online-Funktionen erforderlich, wie z. B. Öffnen mit Explorer und zugeordneten Laufwerken.

Zum Schluss widmen wir uns noch einer kleinen aber sehr wichtigen Einstellung, dem Abmelden von inaktiven Usern:

Abmelden von inaktiven Usern

Bei der Abmeldung von inaktiven Usern wird eine Zeitspanne festgelegt, nach dem der User automatisch von Office 365 abgemeldet wird, wenn der Browers diese Zeitspanne ohne Aktivität überschreitet. Es kann die Zeitspanne der Warnung und Abmeldung festgelegt werden. Wird diese Richtlinie eingerichtet, gilt diese für das gesamte Unternehmen. Sie kann nicht auf bestimmte Standorte oder Benutzer eingeschränkt werden.

Die Abmeldung von Usern bei Inaktivität ist eine von mehreren Richtlinien, die in SharePoint und OneDrive Sicherheit und Benutzerproduktivität vereinen. Die Daten werden unabhängig von Gerät, Nutzer oder Standort geschützt.

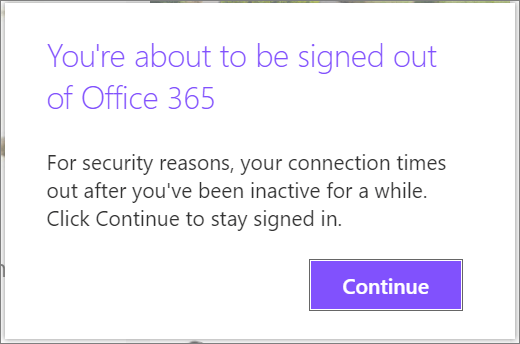

Wenn ein User länger Zeit in SharePoint oder OneDrive inaktiv ist, erhält er folgende Meldung:

Bildquelle: Microsoft Artikel – Sign out inactive users

Als Aktivität zählen Klicks. Einfach nur die Maus bewegen oder scrollen wird nicht als aktiv angesehen.

Wenn der User dann nicht auf „Continue“ klickt, wird er automatisch abgemeldet und wird dieses Meldung angezeigt bekommen:

Bildquelle: Microsoft Artikel – Sign out inactive users

Hinweis

Wenn ein Benutzer in einem anderen Office 365-Dienst (z. B. Outlook) aktiv ist, aber in SharePoint und OneDrive nicht aktiv ist, wird er in Office 365 abgemeldet. Wenn ein Benutzer mehrere Registerkarten für gleichzeitig geöffnete OneDrive- und SharePoint-Websites hat, werden diese nur dann abgemeldet, wenn er auf allen Websites inaktiv ist. Benutzer werden nicht abgemeldet, wenn sie sich bei der Anmeldung angemeldet haben. Die Hinweisseiten können über das AzureAD mit Logo und Text angepasst werden. Benutzer werden nicht auf einem verwalteten Gerät abgemeldet (eines, das konform ist oder einer Domäne zugeordnet ist), es sei denn, sie verwenden den inPrivate-Modus oder einen anderen Browser als Edge oder Internet Explorer. Wenn ihr Google Chrome verwendet, müsst ihr eine Erweiterung verwenden, um den Anspruch auf den Gerätestatus zu erfüllen.

So richtet ihr die Abmeldung für inaktive Sitzungen ein:

Einrichten der Abmeldung für inaktive Sitzungen im neuen SharePoint Admin Center (Stand: Jan 2019)

- Meldet euch in Office 365 als globaler Administrator oder SharePoint Administrator an.

- Wählt im App Launcher in der oberen linken Ecke das Admin Center und öffne dieses (Wenn dieses nicht sichtbar ist, hast du für deine Organisation keine Administratorrechte)

- In der linken Seitenleiste wählt ihr jetzt das SharePoint Admin Center

- Klickt oben rechts auf „Testen Sie die Preview“ um das neue SharePoint Admin Center auszuprobieren

- Wählt in der Seitenleiste Richtlinien und klickt auf Zugriffskontrolle

- Aktiviert die Abmeldung für inaktive Sitzungen

- Wählt eure Einstellungen, wann die User abgemeldet werden sollen und wie viele Meldungen sie erhalten sollen bevor sie abgemeldet werden.

- Klickt auf Speichern.

Einrichten der Abmeldung für inaktive Sitzungen mit PowerShell (Stand: Jan 2019)

- Downloadet die aktuellste Version SharePoint Management Shell

- Verbindet euch mit SharePoint Online als globaler oder SharePoint Administrator

- Gebt den folgenden Befehl ein

PowerShell Copy

Set-SPOBrowserIdleSignOut -Enabled $true -WarnAfter (New-TimeSpan –Seconds 2700) –SignOutAfter (New-TimeSpan –Seconds 3600)

Enabled: gibt an ob die Abmeldung von inaktiven Sitzungen aktiviert ($true) oder deaktiviert ($false) ist

WarnAfter: gibt an, nach wie vielen Sekunden, Minuten oder Stunden der User gewarnt werden soll, dass er bei weiter Inaktivität abgemeldet wird.

SignOutAfter: gibt an, wann der User abgemeldet wird, wenn er nicht auf die Warnung reagiert hat.

WichtigEs muss sowohl für WarnAfter als auch für SignOutAfter eine Zeitspanne angeben werden. Die Zeitspanne für SignOutAfter muss größer sein als die für WarnAfter. Es kann bis zu 15 Minuten dauern, bis die Einstellungen übernommen werden.

Ihr habt noch weiter Fragen zur Sicherheit in SharePoint Online oder Euch interessiert ein anderes Thema, was wir für Euch einmal genauer unter die Lupe nehmen sollen? Dann schreibt uns gerne über Facebook, Instagram oder E-Mail. Wir freuen uns über jeden Themenvorschlag oder auch einfach über ein kurzes Feedback :).

Links:

Das Visual zur Folge: Security in der Cloud

Microsoft – Control access from unmaged Devices

Microsoft – Control access based on networt Location

Microsoft – Safeguarding your Data

Microsoft – Sign out inactive users

Markus

Aus der Praxis für die Praxis stellt Markus euch regelmäßig alleine oder mit Gästen Neuigkeiten zum Thema digital collaboration mit Microsoft Office 365 oder allgemeine Themen aus der agilen digitalen Welt vor.