Wie Du Dir mit Azure Active Directory-B2B das Leben erleichterst

Willkommen bei nuboradio, heute mal ein Blick vor und hinter die Kulissen von Azure Active Directory-B2B (Business to Business). Viele von euch nutzen bestimmt die Sharing-Optionen zumindest mit Gästen aus anderen Office365 Tenants z.B. aus Tochtergesellschaften oder von Kunden. In diesem Artikel bzw. dieser Episode von nuboradio möchten wir euch einmal zeigen und erklären, was im Hintergrund alles passiert und von Nöten ist, wie man das Spektakel verwaltet und welche praktischen Einsatzszenarien es gibt. Am besten wir starten direkt mit einer kurzen Erklärung, was ist Active Directory B2B? Mit AAD B2B könnt Ihr sicher mit externen Partnern zusammenarbeiten. Microsoft hat hier eine super Brücke gebaut! Beim Sharing werden die externen Office365 Nutzer in eurem Azure als Gäste angelegt, vorausgesetzt die Funktion ist bei euch Freigeschaltet – ansonsten muss der Kontakt händisch angelegt werden. Diese Funktion ermöglicht also dem Gast die Anmeldung mit seinen eigenen Firmendaten.

Schluss mit Identitätskrisen

Wir gehen im Folgenden einmal davon aus, die Funktion ist bei euch nicht durch IT deaktiviert worden. Könnt Ihr euch erinnern, wie kompliziert es früher war einen externen Nutzer zu eurem SharePoint hinzufügen? Er benötigte einen Active Directory Account, meist noch VPN Zugriff und einen dazugehörigen Token Generator, von den Anträgen welche Ihr alle benötigt habt mal ganz abgesehen. Heute ist dies relativ einfach, der Benutzer wird einfach über Share hinzugefügt oder falls diese Funktion aus Sicherheitsgründen blockiert wurde, muss der Nutzer über die IT Abteilung angelegt werden. Auf beide Funktionen von Azure Active Directory B2B gehen wir im Folgenden noch ein. Für den Partner wird es deutlich einfacher. Es werden keine zwei Zugangsdaten mehr benötigt, denn sein persönlicher Office365 Account funktioniert wie gewohnt auch bei euch. Gleicher Nutzer, gleiches Passwort. Für die IT wird es einfacher, denn die Verwaltung von Konten und Kontolebenszyklen entfällt. Schöne neue Welt!

Einladung über Freigabe

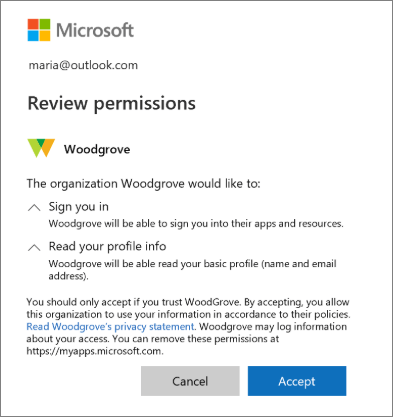

Vorausgesetzt der Gast verfügt über ein Microsoft Geschäfts-, Schul- oder Unikonto wird kein neues Konto erzeugt. Sollte dies nicht der Fall sein, wird beim Einlösen der Freigabe ein Konto im Hintergrund generiert. Hierzu lädst du einfach den Gast mit seiner E-Mail Adresse zu deiner SharePoint Seite ein. Der Gastnutzer erhält dann eine Einladung. Mit wenigen Schritten kann er diese Bestätigen, sich „legitimieren“ und schon könnt Ihr zusammenarbeiten. Bitte beachtet, das diese Option auch deaktivierbar ist! Es kann also sein, dass Sie in eurem Unternehmen nicht freigeschaltet wurde!

Verwaltung und Lizenzierung über Azure Active Directory

Natürlich könnt Ihr neben der Standardkonfiguration auch den Zugriff noch sicherer gestalten. Hierzu stehen euch je nach Azure Active Diretory Version verschiedene Funktionen und Features zur Verfügung. So könnt Ihr über den Punkt „Sicherheit“ > „Bedingter Zugriff“ zum Beispiel noch einen zweiten Faktor für einzelne Nutzer, Applikationen oder den ganzen Tenant erzwingen.

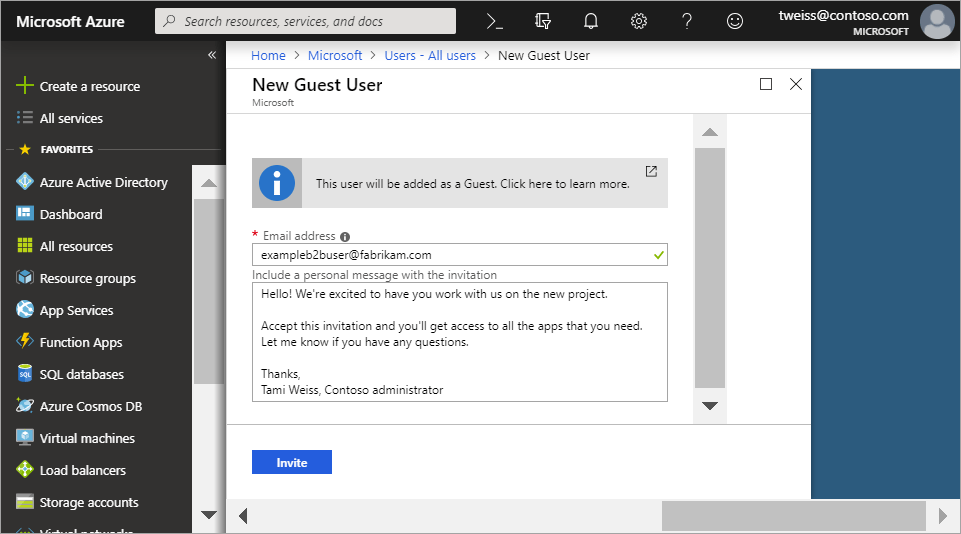

Als Admin kann man über das Azure-Portal auch ganz einfach neue Nutzer anlegen. Sobald du auf neuer Gast klickst hast du die Möglichkeit neben der E-Mail Adresse auch den Individuellen Text einzugeben welcher dem Gast per Mail zugeht. Im Verzeichnis gelistete Gäste können Anwendungen wie SharePoint oder Groups hinzugefügt werden.

Als Besitzer einer SharePoint-Site, einer Gruppe oder einer anderen Anwendung kannst du, bei entsprechender Freigabe durch den Administrator, selbst deine Gastzugriffe verwalten. Wir finden diese Funktion wirklich super! Richtig rund wird sie über den entsprechenden Self-Service. Hierzu gibt es z.B. bei GitHub ein Beispiel GiHub – welches die Graph-API nutzt um für den Benutzer Self-Service-Funktionen bereitzustellen. Neben der Möglichkeit die Funktionen sowie neue Benutzer über das Azure-Portal zu verwalten, besteht ebenfalls die Möglichkeit neue Nutzer einzeln oder als Bulk per PowerShell im System anzulegen. Die Anleitungen haben wir euch in den Links am Ende der Seite verlinkt.

Die Einrichtung ist wirklich sehr einfach sobald man den Punkt einmal gefunden hat. Wie sieht es mit den Lizenzen aus? Schließlich lade ich externe „unlizenzierte“ Nutzer in meinen Tenant ein und gebe sonst kostenpflichtige Applikationen frei. Die Rechnung ist recht einfach. Für jede bereits erworbene Azure-AD Lizenz kann ich 5 Gäste einladen bzw. „lizensieren“. Die Anzahl wird dabei automatisch berechnet. Der Funktionsumfang welcher Bereitgestellt wird z.B. Multifaktorauthentifizierung, Identity Protection-Features etc. richtet sich nach den vorhandenen Lizenzen. Einem Gast welcher über eine Azure-AD P1 hinzugefügt wurde stehen also andere Features zur Verfügung als einem Gast welcher mit Azure-AD Basic hinzugefügt wurde. In beiden Fällen greift das Verhältnis 1:5.

B2B vs. B2C

Die Abkürzungen sind natürlich geläufig Business to Business (B2B) und Business to Customer (B2C), doch wo verbirgt sich im Fall unserer Azure Active Directory (AAD) der Unterschied? Business to Business ist für die Kollaboration gedacht, wir richten diese Funktion ein um miteinander ohne große Anmeldehürden arbeiten zu können. Mit Business to Customer hat Microsoft ein Produkt für die Appentwicklung geschaffen. Hiermit können App-Entwickler Azure-AD als Identitätssystem mit allen notwendigen Features für Ihre Anwendung verwenden. Im selben Moment kann ein Kunde sich mit einer vorhandenen Identität z.B. Facebook anmelden.

Freigeben ist gleich Freigeben?

Wir halten dieses Kapitel bewusst etwas kürzer oder versuchen es zumindest. Azure-AD B2B bietet uns eine Sharing Funktionalität. Wo besteht der Unterschied zur klassischen „Freigeben“ Funktion in SharePoint und OneDrive? Es gibt Ihn, jedoch nicht in jedem Szenario. Egal wie ich einen Benutzer hinzufüge, er landet als Gast in meinem Azure-AD. Der Unterschied besteht lediglich im Typ. Füge ich z.B. eine Gmail oder GMX Adresse hinzu, landet diese als Quelle „Microsoft Konto“ in meinem AAD, lade ich einen Nutzer mit seinem Office 365 Account ein erhält dieser die Quelle „External Azure Active Directory“. Letzterem stehen also mehr Features zur Verfügung, dementsprechend fällt dieser auch unter die Lizenzen welche wir im Abschnitt Verwaltung angesprochen haben. Sollte bei euch der Zugriff generell nur zentral über die IT freigegeben sein, also nur manuell Gäste hinzufgefügt werden, ist dies immer die Azure Active Directory B2B Funktionalität.

Benutzer-Hygiene

Bitte ladet eure Nutzer zum Baden ein. Scherz! Bei einer solchen Vielfalt an Zugriffen wird es natürlich immer wichtiger sich darum zu kümmern, dass das Verzeichnis rein bleibt. Ihr bzw. euer Admin muss zwar keine Nutzer mehr anlegen und Bedenken haben wenn ein Gast sein Unternehmen verlässt, dies schützt dennoch nicht davor regelmäßig aufzuräumen. Auch hier hat Microsoft Tools zur Verfügung gestellt welche euch weiterhelfen sollen. Mit Hilfe der Seite „Zugriffsüberprüfung“ (einfach mal im Admincenter suchen) könnt Ihr den letzten Login sehen und entsprechend eurer Vorgaben handeln – leider ist hierfür eine AAD-P2 Lizenz notwendig.Über den Benutzer selbst, stehen euch auch in der Basic Lizenz die normalen Audit-Tools wie Überwachungsprotokolle zur Verfügung und Ihr könnt genau sehen wo, wann und wie er eingeloggt war. Ein Lastlogin lässt sich mit den Benutzerdetails auch per Skript exportieren, so dass Ihr hierüber auch Rückschlüsse ziehen könnt. Bitte denkt nur daran, manchmal sind Nutzer auch nur einmal im Quartal oder Halbjahr angemeldet, da sie zum Beispiel nur für den Abschluss, Forecast oder das Budget gemeinsam mit euren Kollegen arbeiten.

So verlässt du eine Gastorganisation

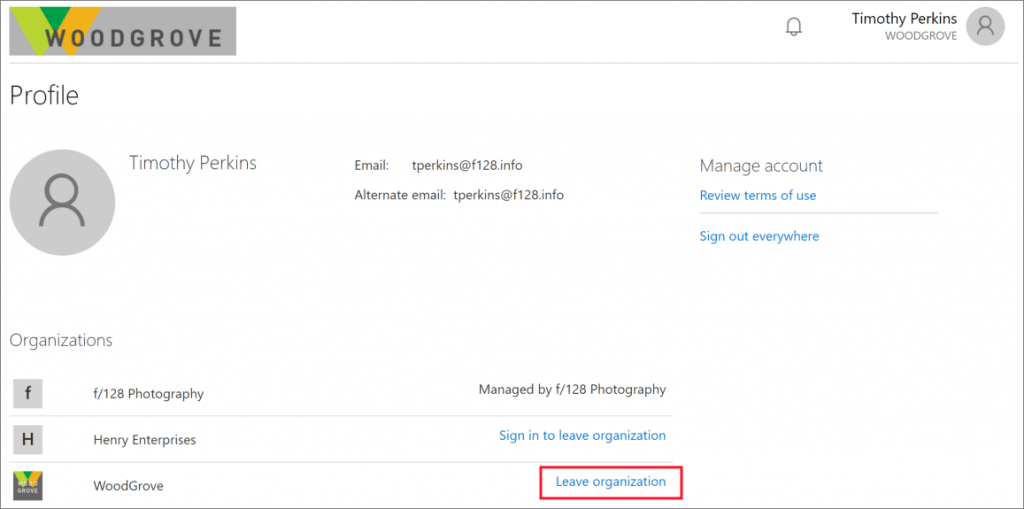

Ähnlich dem Besucher zu Hause im Wohnzimmer gibt es auch bei Azure Active Directory B2B zwei Wege als Gastbenutzer den Tenant wieder zu verlassen. Entweder du meldest dich am Zugriffsbereich an –myapps.microsoft.com, wählst deinem Namen oben rechts über das Zahnrad aus und entfernst dann die entsprechende Organisation mit „Verlassen“.

Oder falls du einen Gast entfernen möchtest bittest du einen Administrator, bzw. falls du ein Administrator bist und einen Gast entfernen möchtest öffnest du das Azure Portal. Unter den Benutzern findest du hier den Gastaccount und kannst diesen sperren bzw., falls dieser schon ausgetreten ist, 30 Tage lang endgültig löschen. Im Falle der vorläufigen Löschung lässt sich das Konto inkl. Freigaben und Gruppen innerhalb von 30 Tagen wiederherstellen. Wenn du den Benutzer endgültig löscht, ist dies nicht umkehrbar!

Fazit

Mit Azure Active Directory Business to Business (B2B) hat Microsoft ein unglaublich mächtiges Werkzeug geschaffen! Wir nutzen super gerne die Funktionen welche uns das Leben erleichtern, auch bei unseren Kunden kommen die Funktionen gut an. Sparen sie doch allen Aufwand, Zeit, viele verschiedene Anmeldenamen und am Ende somit auch Kosten. Solltet ihr weitere Fragen zum Thema haben, freuen wir uns wenn i hr uns über die bekannten Wege kontaktiert. Viel Spaß beim Nutzen der neuen Möglichkeiten zur Kollaboration, denn Kollaboration beginnt im Kopf und nicht mit Technik!

Links

Microsoft Artikel zum Thema – Azure Active Directory – What is B2B

Microsoft Azure Active Dirctory zu B2B vs. B2C

Microsoft Azure Active Directory zu Benutzer hinzufügen

Microsoft Azure Active Directory zu Benutzer per PowerShell hinzufügen

Microsoft Dokumentation über die Durchführung von Masseneinladungen per PowerShell

Microsoft Lizenz Guidance

Office 365 External Users

Microsoft Gastorganisation verlassen

Vergleich – Azure Active Directory B2B vs. Azure Active Directory B2C

Lizensierung von Azure Active Directory

Auditierung von Gastzugriffen

Markus

Aus der Praxis für die Praxis stellt Markus euch regelmäßig alleine oder mit Gästen Neuigkeiten zum Thema digital collaboration mit Microsoft Office 365 oder allgemeine Themen aus der agilen digitalen Welt vor.